Можно ли получить вирус через почту

Содержание статьи

Как происходит заражение вирусами по Email. — Cryptoworld

Рассылка спама с вредоносными вложениями — довольно популярный способ распространения малвари и заражения компьютеров пользователей в интернете. По данным разных антивирусных компаний, доля писем с вредоносными вложениями составляет от 3 до 5 процентов от общего объема спам-трафика, то есть как минимум каждое тридцатое письмо в потоке спам-рассылок несет в себе вредоносный сюрприз.

Несмотря на то что Россия (сюрприз!) не входит в число лидеров по количеству заражений компьютеров таким способом (тройку лидеров традиционно составляют США, Германия и Англия), мы считаем, будет нелишним узнать, что же заставляет многих пользователей в разных уголках планеты щелкать указателем мыши на вложениях в письмах от незнакомых отправителей. Поехали!

ЗЛОЕ ПИСЬМО

Адрес отправителя (поле From)

Первое, о чем следует позаботиться злоумышленнику, рассылающему вредоносный спам, — от чьего лица будет вестись рассылка. Послания от имени частных лиц (если не брать в расчет рассылку со взломанного почтового аккаунта по адресной книге) в этом деле не очень эффективны, поэтому в ход идут различные компании, организации и даже некоторые органы судебной или исполнительной власти.

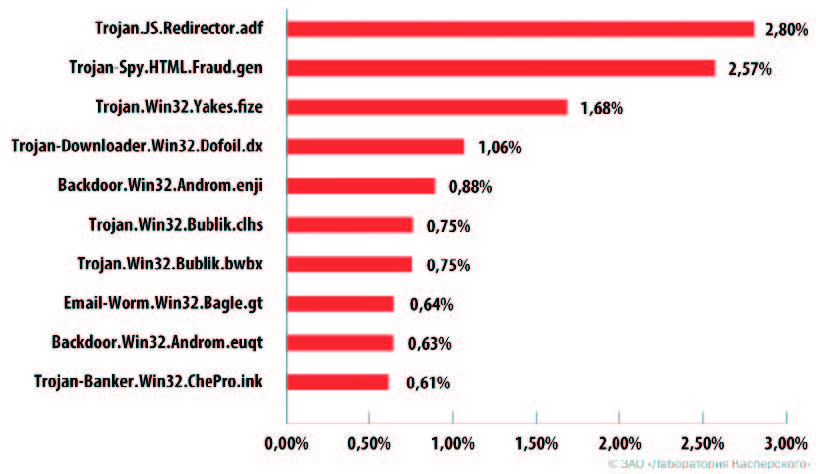

Топ-10 вредоносных программ, распространяемых по электронной почте

Топ-10 вредоносных программ, распространяемых по электронной почте

В последнее время особенной популярностью пользуются международные службы доставки (DHL, FedEx, United Parcel Service (UPS) или TNT). Если помнишь, именно так, под видом отчета о доставке от FedEx или UPS, распространялся

Cryptolocker.

Проблему с адресом отправителя в поле From: (От:) злодеи решают несколькими способами:

• взламывают почту нужной компании и шлют письма оттуда (что крайне сложно реализовать и практически нереально, особенно если речь идет о крупной и серьезной компании);

• регистрируют домен с именем, очень похожим на название нужной компании;

• используют бесплатный почтовый сервис, зарегистрировав

на нем что-нибудь типа vkontakte@gmail.com;

• подменяют настоящий адрес отправителя (способов сделать это несколько, начиная от различных программ и сервисов в интернете и заканчивая скриптами для отправки писем).

Тема письма (поле Subject)

Тема письма должна привлекать внимание получателя и побуждать его открыть письмо. Естественно, она должна соответствовать роду деятельности конторы, от имени которой письмо отправлено.

Если рассылка ведется, к примеру, от имени службы доставки, то наиболее популярными темами писем будут:

• все, что связано с отправкой, отслеживанием или доставкой отправлений (уведомления об отправке, статус доставки, подтверждение отправки, документы об отправке, информация о доставке);

• информация о заказе и счет на оплату;

• уведомления о сообщениях и аккаунтах (создание и подтверждение аккаунта, получение новых сообщений).

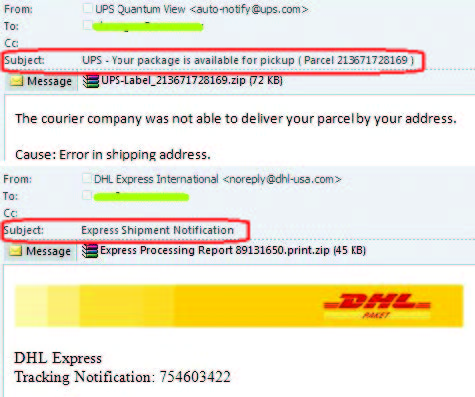

Примеры заполнения поля Subject в письмах от имени популярных служб доставки

Примеры заполнения поля Subject в письмах от имени популярных служб доставки

Для нашей страны более характерны рассылки от имени разных государственных органов, и в этом случае злоумышленники выбирают соответствующие темы, например «Судебное постановление» (от имени Федеральной службы судебных приставов) или «Квитанция на оплату штрафа за нарушение ПДД» (от чьего имени шлют письма с такой темой, я думаю, ты догадался).

Письмо от «судебных приставов»

Письмо от «судебных приставов»

Текст письма и оформление

Для придания правдоподобности письмам злоумышленники очень активно используют логотипы компаний, под именем которых они работают, контактные данные и прочую информацию. Чтобы не только убедить получателя в правдивости письма, но и подтолкнуть его открыть вложение, могут использоваться уведомления об ошибках при доставке отправлений (неправильный адрес получателя, отсутствие получателя и подобное), просьбы совершить какие-либо действия с указанием возможных санкций в случае их невыполнения или фразы с указанием того, что находится во вложении (например, «акт сверки», «транспортная накладная» или «счет на оплату»).

Помимо этого, очень часто в ход идут различные типовые словосочетания, характерные для официальных рассылок (что-нибудь вроде please do not reply to this email или this is automatically generated email).

ВИДЫ ВРЕДОНОСНЫХ ВЛОЖЕНИЙ

Вложение в виде исполняемого файла

Несмотря на то что большинство почтовых серверов уже давно не пропускают через себя исполняемые файлы, такой тип вредоносных вложений еще иногда встречается. Как правило, такой файл маскируется под какой-нибудь безобидный документ (doc или PDF) или картинку.

[ad name=»Responbl»]

При этом в файл прописывается соответствующая иконка, а сам файл именуется, к примеру, «накладная.pdf.exe» (при этом расширение exe очень часто отделяется от имени файла большим количеством пробелов, чтобы его не было сильно видно).

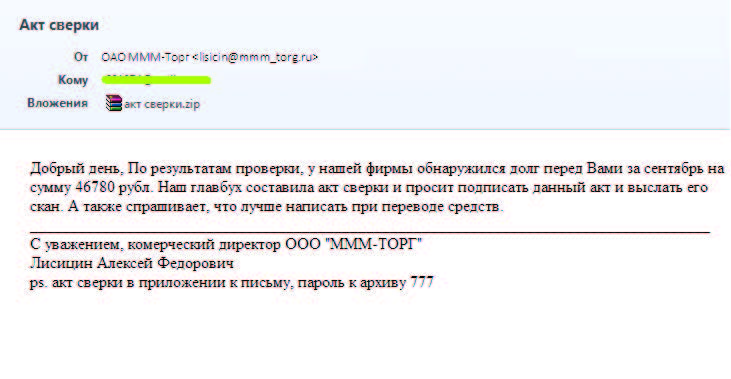

Вложения с запароленным архивом

Запароленный архив позволяет обойти все антивирусные проверки на почтовых серверах, межсетевые экраны и сканеры безопасности. Сам вредоносный файл, как и в первом случае, маскируется под что-нибудь безобидное. Самое главное в этом случае — побудить получателя ввести указанный в письме пароль, разархивировать вложение и открыть его.

Вложение в виде документа с эксплойтом или вредоносным VBA-скриптом

Такое письмо сможет преодолеть запрет на пересылку исполняемых файлов, а во многих случаях и антивирусную проверку на почтовых серверах (особенно если эксплойт свежий).

Наиболее часто используются уязвимости:

•Adobe Acrobat reader (CVE-2013-0640,CVE-2012-0775);

•Adobe Flash Player (CVE-2012-1535);

•MS Office (CVE-2012-0158, CVE-2011-1269, CVE-2010-3333, CVE-2009-3129).

Помимо эксплойтов, в качестве вредоносных вложений могут использоваться документы MS Office с вредоносными макросами на VBA (да-да, встречаются еще люди, у которых выполнение макросов в Word’е не запрещено, да и антивирусы далеко не всегда реагируют на такие скрипты).

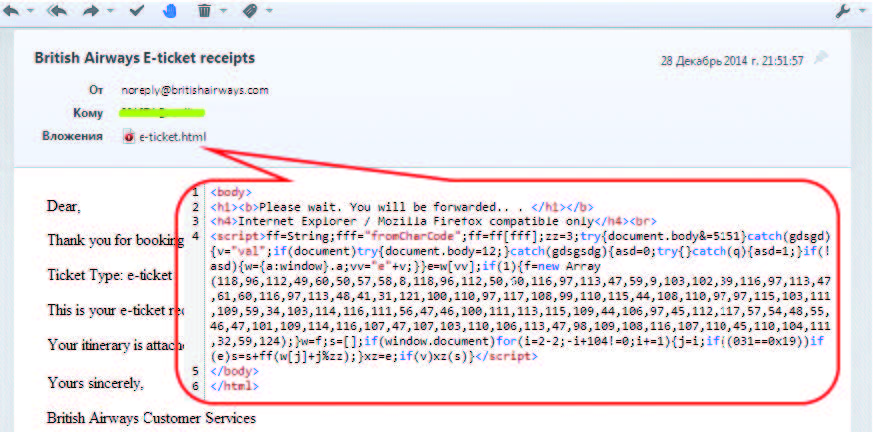

Вложенные HTML-документы

К письму прикладывается HTML-документ с кодом, реализующим drive-by-атаку. Этот способ позволяет во многих случаях обойти антивирусные фильтры почтовых серверов, а также запреты, блокирующие переходы через iframe.

Пример кода вредоносного HTML-вложения под видом электронного авиабилета в письме якобы от British AirwaysХАКЕР

Пример кода вредоносного HTML-вложения под видом электронного авиабилета в письме якобы от British AirwaysХАКЕР

Гиперссылки в тексте письма

В таких письмах вложения, как правило, отсутствуют, а сам текст письма содержит несколько ссылок, ведущих на один и тот же ресурс, на котором либо лежит связка эксплойтов, либо производится редирект на другой вредоносный ресурс. Все эти ссылки маскируются под ссылки на приличные и безопасные сайты либо под простой текст.

ЗАКЛЮЧЕНИЕ

Несмотря ни на что, спам-рассылки по-прежнему остаются очень эффективным способом распространения вредоносного кода. И можно предположить, что по мере сокращения количества уязвимостей в софте и в железе этот способ будет использоваться все чаще и чаще, приобретая все более изощренные формы, чтобы проэксплуатировать самую главную уязвимость любой информационной системы — ее пользователя.

Click to rate this post!

[Total: 8 Average: 3.9]

Источник

Заражение компьютерным вирусом через почту

Обновлено:

16 марта 2020 г.

Первоначально я хотел рассказать о настройках и нюансах использования одной почтовой программы, но жизнь внесла свои коррективы. Буквально за несколько секунд до того, как я сел за написание статьи, мне на почту приходит письмо от якобы «моего друга» с прикрепленным файлом. Знакомая ситуация? И тут я решил написать статью, в помощь всем кто получает «от друзей подарочки» с целью заражения компьютерными вирусами.

В последнее время число проблем, связанных с работоспособностью компьютеров, вызванных вредоносными программами, неуклонно снижается. Или мне так кажется? По крайней мере, не сравнить с концом 90-х и началом нулевых, когда приходилось практически каждую неделю чистить чей-нибудь комп, при условии, что их тогда было не так уж и много. Мне кажется, для этого есть и объективные предпосылки:

- улучшились программные средства борьбы с вирусами;

- ужесточились меры для тех, кто занимается их изготовлением;

- повысилась культура пользования интернетом – куда попало, пользователи стараются не лезть;

- да и у самих «авторов» снизился интерес к созданию таких программ, лучше что-нибудь взломать и желательно с финансовым эффектом.

Что надо сделать, чтобы не стать жертвой почтовой рассылки? Точнее, что не надо делать , чтобы не заразиться компьютерным вирусом. Что можно порекомендовать и посоветовать пользователям, об этом данная статья.

Способы инфицирования

Если знаешь, откуда придет напасть, то считай, что на 50% ты уже себя обезопасил. «Предупрежден – значит, вооружен», гласит народная мудрость. Итак, где же мы находим потенциальную угрозу для своего «железного друга и помощника»:

- Съемные носители. USB флеш-накопители, карты памяти, внешние жесткие диски и прочие носители информации являются угрозой для вашего компьютера. Конечно же, при условии их беспорядочного использования (словосочетание-то какое), а именно, если вы используете их по назначению в непроверенных источниках информации: в интернет-кафе, на работе, у друзей и т.д.;

- Письма в электронной почте.

Очень хорошо, что вирусов, проявляющих свою деструктивную активность при самом факте получения или открытия на чтение письма весьма мало. Настолько мало, что пока об этом мало кто слышал. А кто слышал – сам его написал, поэтому никому не рассказывает. Уберечься от таких вирусов было бы крайне сложно.

Ну, представьте, достали вы конверт из почтового ящика, вскрыли, а там споры сибирской язвы. Или даже не вскрывали, просто в руках подержали, а конверт пропитан ядом, который через кожу… ну понятно. Сложно уберечься.

Поэтому, наибольшую опасность для нас представляют две вещи: ссылки для перехода внутри письма и вложенные в письма файлы.

Вот тут уже всё зависит только от наших с вами грамотных действий!

- Ссылки.

- Файлы, вложенные в письма.

Тут проще. Дело в том, что ссылки опасны там, где есть доступ в интернет. При необдуманном щелчке по нехорошей и непроверенной ссылке осуществляется переход на специальным образом подготовленный сайт, а далее «дело техники» и от вас уже мало что зависит. Особенно, если в качестве браузера по умолчанию вы используете Internet Explorer любой версии.

Если у вас доступа в интернет нет, то и заражения не произойдет. Поэтому при щелчке по нехорошей ссылке переход осуществлён не будет. Соответственно, чтобы не стать жертвой при проверке почты отключайте интернет – это 100% рецепт от необдуманных действий, которые приводят к печальным последствиям.

Вот тут свобода для «творчества». Ведь мы получаем письма не только от друзей, родственников, коллег, но и из других источников: подписные рассылки и неизвестные адреса (остается только догадываться, откуда они берут наш адрес). А там бушует океан страстей и огромное количество желающих заработать на чужой безграмотности или чужом разгильдяйстве. «Покуда есть на свете дураки, обманом жить нам, стало быть, с руки». Помните?

Безопасное извлечение корреспонденции

Файлы, вложенные в письма, это как табакерка, что при открытии оттуда выскочит, полугодовой отчёт или хвостатый чёрт, заранее неизвестно. Поэтому важно, перед тем как открыть файл сохранить его в какую-либо папку на диске, а затем проверить его на содержание вирусного кода. Это не спасёт на 100%, но значительно снизит риски, которые мы так тщательно просчитываем.

Вообще говоря, установленные у нас антивирусные средства (а они у нас установлены?) автоматически проверяют файлы в момент сохранения на диск, и если при сохранении будет что-то обнаружено, вирус будет блокирован, а файл удалён. Но нам с вами важно убедиться лично, что антивирус его проверил и ничего подозрительного не обнаружил. Как это сделать?

Положим, нам прислали сообщение с вложенным файлом. В зависимости от почтовой программы, которую вы используете, сохраняем его к себе на диск. У меня для этого надо нажать на пункт меню «Сохранить». И открываем папку на своём компьютере, в которую желаем сохранить файл. Далее щелкаем по кнопке «Сохранить».

Всё, файл мы сохранили, почту можем сворачивать. И открываем ту папку, куда сохранили файл из письма.

Выделяем файл, который желаем проверить, щёлкаем правой кнопкой и выбираем пункт (это будет зависеть от операционной системы и антивирусной программы) в моем случае «Сканировать выбранные области на наличие вирусов».

И видим результат проверки в окне антивирусного средства.

Как видно, проблем не обнаружено. Успокаиваемся, закрываем окно с результатами и спокойно начинаем использовать в работе присланные файлы.

Если будут обнаружены угрозы, при вашей ли проверке, или автоматически, то появится окно – снова успокаиваемся, не паникуем. Про «снова успокаиваемся» я не шутил, так как если антивирус что-то обнаружил – то это уже нейтрализовано и опасаться абсолютно нечего. Просто остается разобраться, откуда прилетело, чтобы что-то послать в ответ. Вот теперь я пошутил.

Делаем выводы

Электронная почта – это обязательный инструмент в жизни современного человека и отказываться от него из-за угрозы быть зараженным, конечно же, не стоит. Это, так же как и автотранспорт. Он хоть и является источником повышенной опасности, но мы же пользуемся им ежедневно, как необходимым средством существования.

Обязательным условием вождения автотранспорта — это знание правил дорожного движения и умение управлять, что подтверждается Водительским удостоверением. Пользователям электронной почты Права не выдают, но это не снимает с нас обязанности быть осторожным в обращении с данным сервисом.

Вредоносная программа в вашем компьютере – это не только риск вывода из строя вашего «железного друга», но и риск потери данных, утечка паролей и финансовой информации!!!

Если у вас остались какие-либо вопросы по поводу безопасной эксплуатации электронной почты или компьютерной безопасности, пишите в комментариях, обязательно отвечу.

А также подписываетесь на новые статьи, обещаю, будет интересно.

Источник

По прочтении сжечь: как бороться с вирусом в корпоративной почте

Вызывайте экзорциста

админа, ребята! Главбух поймала мощный вирус, всё пропало! Частая, частая

ситуация, основанная на человеческом факторе, свежих вирусных тенденциях и целеустремлённости хакеров. И правда, зачем самим копаться в чужом ПО, если можно положиться в

этом на работников компании.

Да, продукты крупных государственных и частных контор

постоянно взламываются, хотя над их созданием и поддержкой работают сотни

опытных людей.

А уж обычному человеку тем более нечего противопоставить

хакерам. При этом никому не нужен один сиротливый аккаунт, цель взломщиков –

получить крупную базу потенциальных жертв и обработать её «письмами счастья»,

спамом или вирусами. А всю личную-публичную информацию мы и сами раздаём

направо-налево.

Последние вирусные

тенденции

Отличительная особенность всех свежих вирусов и

хакерских приёмов состоит в том, что они взаимодействуют с человеком, а не с

системой. То есть запускает процесс

сама жертва. Это называется «социальная инженерия» – метод незаконного доступа

к информации, основанный на особенностях психологии человека. И если

раньше злоумышленникам приходилось превращаться в настоящих детективов,

выслеживая свои цели, общаясь, иногда даже устраиваясь на работу во

взламываемую компанию, то сейчас мы можем сказать спасибо социальным сетям. Они

значительно упростили и ускорили процесс сбора информации.

Прошерстив VK,

Twitter, FB и Instagram своей цели, вы можете получить точную анкету человека с

его номером телефона, почтой, именами родителей, друзей и прочими подробностями.

И это всё бесплатно и добровольно – на, пользуйся, дорогой!

А если мошенники получат

доступ к корпоративной почте одного из ваших сотрудников, спам рассылка грозит не только всем внутри компании, но и вашим клиентам. В другом случае, взломщики надолго выведут из строя компьютер

работника, отправив какой-нибудь «отчёт» на почту.

Хакеры планируют атаки

на тех, кто работает с ценной информацией – секретарей, менеджеров,

бухгалтеров, HRов.

Поскольку восстановление документов,

системы, сайта или получение паролей встанет вам в копеечку, нужно понимать, с чем мы имеем

дело. Чтобы все эти «социальные инженеры» не смогли на вас нажиться, разберём одну

из свежих вирусных схем.

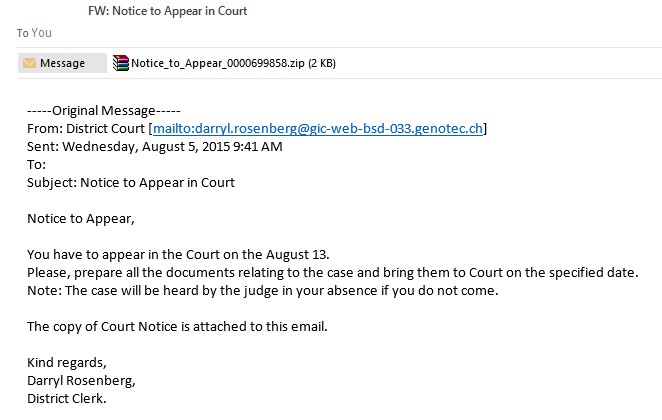

«Шифровальщики»

Вирус шифровальщик распространяется через электронную почту под видом серьёзных документов: судебной повестки, счетов, запросов из налоговой. И чтобы не установить его себе, нужно смотреть в оба. Наши технические специалисты специально проанализировали один такой вирус, чтобы мы смогли показать, на что нужно обращать внимание:

Следим за руками этих фокусников:

- Угрожающий

заголовок. «Notice to Appear in Court» означает «Повестка в суд». Ребята пытаются

запугать и заставить пользователя открыть письмо. - Адрес

отправителя – darryl.rosenberg@gic-web-bsd-033.genotec.ch. Явно показывает, что

перед нами не официальное письмо, а спамер/хакер. - Архив

письма. Там есть файл, который должен сразу насторожить (в имя файла входит .doc, но расширение js – вирус маскируется под вордовский

документ)

Внимание! Если компьютер был заражен шифровальщиком, то с вероятностью 95% информация будет утеряна безвозвратно. После скачивания и запуска вредоносного файла происходит обращение к удаленному серверу, с которого скачивается вирусный код. Все данные на компьютере шифруются случайной последовательностью символов.

Для «раскодирования» файлов понадобится ключ, который есть только у хакера. Мошенник обещает расшифровать информацию обратно за энную сумму, но далеко не факт, что так и случится. А зачем? Куда проще оставить человека и без денег, и без данных: контрактов, актов, приказов, любой ценной и чувствительной информации. Так что делайте резервные копии особо важной документации, будете спать спокойней. В данной ситуации это ваша единственная 100% защита от вирусов.

Обращайте внимание на вышеописанные особенности, и вы сможете предупредить

опасные случаи блокировки компьютеров и удаления важной информации. В любом

случае, устранение последствий критических уязвимостей выйдет намного дороже, чем соблюдение

предосторожностей.

Поэтому вот ещё 6 советов

для обнаружения вирусов и предупреждения заражения:

1. Регулярно обновляйте операционную

систему и программы.

Важные обновления, которые по умолчанию устанавливаются автоматически, можно

отключить. Но не стоит, так новые версии часто закрывают обнаруженные

дыры в безопасности ПО.

2. Установите антивирус и регулярно

обновляйте базу вирусов. Каждый день

появляется 100 тысяч новых вирусов!

3. Включите

отображение расширений файлов: Панель управленияСвойства папкиВидДополнительные

параметры, снимите флажок с параметра «Скрывать расширения для

зарегистрированных типов файлов» и нажмите ОК. Так вы всегда будете видеть настоящее

расширение файла. Чаще всего

замаскированные вирусы выглядят так: имя_файла.doc.js и имя_файла.pdf.exe. Реальные расширения файлов это js и exe, а все что перед ними – часть имени

файла.

4. Выполняйте

резервное копирование важных файлов – рабочих документов и фотографий.

Периодичность резервного копирования нужно выбирать в зависимости от периодичности

изменения файлов. Для резервного хранения можно использовать облачный сервис,

если он позволяет вернуться к старым версиям файлов и настроить ручную

синхронизацию. Тогда, в случае заражения компьютера, вирус не попадёт в облако.

Мы также рекомендуем хранить копию

важных данных в архиве. Большинство вирусов не может проникнуть в архив, и вся

архивированная информация восстанавливается после лечения компьютера.

5. Повышайте профессиональную

грамотность своих специалистов! Как мы уже говорили, хакеры затачивают свои атаки под нашу

психологию, и постоянно совершенствуют свои методики. Не думайте, что

кликнет/загрузит/введёт свои данные кто угодно, кроме вашей компании и команды.

Попасться может любой, задача состоит только в подборе нужного крючка к

человеку. Поэтому обучайте своих сотрудников, хоть в индивидуальном, хоть в

командном порядке, хоть в игровой форме, хоть как-нибудь!

6. Внимательно

следите за письмами на почте, сообщениями в корпоративных мессенджерах и любой

другой входящей информацией. Проверяйте почтовые адреса отправителей, вложенные

файлы и содержание писем. Большинство

вирусов нужно запустить вручную, чтобы они могли причинить вред компьютеру.

Мы очень надеемся, что вы читаете эту статью для

предварительного ознакомления, а не потому что уже всё плохо. Мы желаем вам

никогда не встретиться с тотальным неконтролируемым спамом, исчезнувшей

документацией за полгода и прочими приятными последствиями пойманных вирусов. Следуйте вышеописанным шести шагам, смотрите

в оба и да останется ваша информация конфиденциальной!

Источник